Abstract. L’evoluzione tecnologica mette a disposizione degli odierni investigatori strumenti di indagine sempre più sofisticati. Tra i più sofisticati mezzi di ricerca della prova spiccano quelli di captazione informatica, le cui potenzialità impattano significativamente sul sistema del procedimento penale. L’attività ermeneutica della Corte di cassazione si è rivelata – e continua a farlo – dunque essenziale per il corretto inquadramento normativo di questi nuovi strumenti, garantendo la loro compatibilità con le garanzie offerte dal codice di rito.

La pronuncia in esame si inserisce nel filone giurisprudenziale che attiene alle intercettazioni c.d. “tra presenti” e dà modo alla Corte di chiarirne un ulteriore aspetto. In particolare, la Seconda sezione si sofferma sull’analisi del rapporto che intercorre tra la possibilità di utilizzare le intercettazioni captate a mezzo trojan installato nel cellulare di un soggetto che si è recato all’estero e l’eventuale necessità di attivare una rogatoria internazionale.

Il presente contributo si propone di esplicare, seguendo l’iter motivazionale seguito dai giudici di legittimità, le conclusioni cui gli stessi sono addivenuti, evidenziando i principi di diritto che, specie quando le nuove tecnologie entrano in gioco nel campo delle indagini penali, occorre siano osservati.

SOMMARIO: 1. I nuovi strumenti di indagine: il trojan. – 2. Brevi cenni sulla rogatoria internazionale. – 3. Il caso e la tesi dell’inutilizzabilità delle intercettazioni. – 4. I precedenti richiamati. – 5. La decisione della Corte. – 6. Un istituto che richiede chiarezza.

1. I nuovi strumenti di indagine: il trojan.

Costituisce ormai un dato di fatto che l’esistenza quotidiana, tanto dei singoli quanto di intere collettività, sia stata profondamente modificata dalla tecnologia.

La rapidità con cui la tecnologia si evolve, recependo e soddisfando le esigenze della vita quotidiana, rende l’interazione con gli strumenti informatici parte integrante, se non proprio ineliminabile, di ogni ambito del vivere sociale[1].

Al pari di qualsiasi altro settore, da quello scientifico a quello industriale, dalle comunicazioni alla domotica, anche l’universo della giustizia penale e, più in particolare, quello del processo penale, è stato permeato dalle profonde innovazioni della tecnica.

In questo senso, particolarmente degno di rilevanza è lo strumento, utilizzato per la ricerca di elementi di prova, del “captatore informatico”[2]: si tratta di un software, o meglio di un maliciuos software del tipo trojan horse, che viene installato in un device (smartphone, laptop, personal computer etc.) all’insaputa dell’utente e consente agli investigatori di assumere il pressoché totale controllo da remoto del supporto controllato e delle periferiche collegate.

Di norma, questi software vengono installati ed attivati sul dispositivo da intercettare, ad esempio, tramite l’apertura di un allegato e-mail, l’installazione di un app oppure l’invio di un sms, dunque in modo occulto e a distanza.

Una volta inoculato, il captatore consente di bypassare tutte le autenticazioni richieste per accedere al sistema, permettendo di svolgere una serie molto ampia di operazioni intrusive che comprendono, ad esempio, l’attivazione del microfono, della fotocamera, del GPS, la possibilità di scattare screenshot, l’accesso ai dati memorizzati nel dispositivo, la registrazione del traffico dati in entrata e in uscita, la registrazione delle telefonate e delle videochiamate; il tutto indipendentemente dalla volontà dell’utente[3].

Proprio per queste sue potenzialità, si capisce, il captatore costituisce uno strumento utilissimo per la magistratura e le forze di polizia impegnate a contrastare in maniera efficace quei fenomeni criminali particolarmente gravi, come l’associazione mafiosa, che ne giustificano l’impiego[4].

In più, proprio perché installato in dispositivi che gli interessati tendono a portare costantemente con sé, l’attività di captazione non appare più legata, e limitata, ad uno specifico luogo. Tale attività ben si può applicare, infatti, al caso in cui il soggetto interessato si allontani, con il device controllato al seguito, dal territorio nazionale. Proprio questa ipotesi costituisce l’oggetto della pronuncia in esame, con la quale la Seconda sezione della Corte di Cassazione ha analizzato, con riferimento al profilo dell’utilizzabilità in sede processuale, il rapporto delle intercettazioni eseguite all’estero con la rogatoria internazionale.

2. Brevi cenni sulla rogatoria internazionale.

La rogatoria è per definizione l’istituto di diritto processuale mediante il quale un’autorità giudiziaria procedente richiede agli organi di un altro Stato di compiere, nel territorio di propria competenza, atti del procedimento penale. Si tratta, dunque, di uno strumento giuridico che, sulla base della collaborazione tra diverse autorità giudiziarie, rende possibile il compimento di atti processuali o l’assunzione di elementi di prova, superando i limiti connaturati al principio di sovranità[5].

Tradizionalmente si distingue tra rogatoria interna ed internazionale, a seconda che la richiesta investa un’autorità nazionale o estera. In verità, secondo alcuni interpreti la sola ipotesi di vera e propria rogatoria sarebbe quella internazionale, considerato che sia il codice di procedura penale che quello di procedura civile, laddove fanno riferimento a forme di collaborazione e assistenza giudiziaria fra magistrati italiani, utilizzano espressioni differenti come “delega” o “richiesta”[6].

La rogatoria internazionale, a sua volta, è divisa in rogatoria attiva e in rogatoria passiva. Nel primo caso è l’autorità giudiziaria italiana a chiedere, una volta ottenuto il vaglio politico del Ministro della Giustizia, abilitato a decretare di non dare corso alla rogatoria per motivi attinenti alla sicurezza o ad altri interessi nazionali, la collaborazione di quella estera. Per i paesi aderenti all’Accordo di Schengen, è prevista la trasmissione diretta tra autorità giudiziarie e una mera informativa al Ministero della Giustizia.

La rogatoria passiva indica, invece, la richiesta proveniente da un’autorità giudiziaria estera a quella italiana. In tal caso, ai fini del suo accoglimento, è previsto un doppio sindacato: politico del Ministro della Giustizia e giudiziario della Corte d’Appello[7].

È bene ricordare che il principio cardine valido in materia di rogatoria internazionale è quello della prevalenza della lex loci sulla lex fori, in forza del quale trovano applicazione le norme processuali non del Paese richiedente ma, costituendo esso esercizio della sovranità del Paese richiesto, dello Stato in cui l’atto viene compiuto[8], purché ciò non sia in contrasto con i principi fondamentali e inderogabili dell’ordinamento italiano, come il diritto di difesa[9].

3. Il caso e la tesi dell’inutilizzabilità delle intercettazioni.

La sentenza in esame prende le mosse dal ricorso per cassazione contro l’ordinanza di conferma misura custodia in carcere emessa dal Tribunale del riesame di Reggio Calabria in data 07/11/2019. L’indagato era stato attinto dalla misura per una accusa di associazione per delinquere di stampo camorristico, con l’aggravante della transnazionalità, sulla base degli indizi emersi da una serie di conversazioni intercettate, sia in territorio italiano che in territorio estero (Canada), a mezzo di un captatore di tipo trojan inoculato nello smartphone del soggetto interessato.

L’ordinanza veniva impugnata per diversi motivi, fra cui l’asserita l’illegittimità dell’utilizzazione delle conversazioni ambientali captate sul suolo canadese, perché acquisite in violazione degli obblighi di assistenza giudiziaria internazionale che andava realizzata, in ossequio all’art. 727 c.p.p., con lo strumento della rogatoria internazionale trattandosi di dati registrati, immagazzinati, custoditi ed archiviati in territorio canadese a mezzo degli impianti di gestori canadesi con ausilio di “ponti telefonici” di quella nazione.

Il fatto che le conversazioni intercettate avessero origine sul suono straniero e, una volta registrate dal trojan, venissero scaricate ed archiviate su un server di memorizzazione mediante una rete wi-fi sempre estera, senza transitare attraverso nodi telefonici italiani, comportava a parere della difesa l’inutilizzabilità dei risultati dell’attività d’indagine per violazione dell’art. 729 c.p.p. stanze la mancanza di rogatoria.

In estrema sintesi, il difensore della parte ricorrente sosteneva la tesi secondo cui, nella specie, l’autorità giudiziaria procedente avrebbe dovuto necessariamente rivolgersi all’assistenza giudiziaria internazionale attraverso apposita rogatoria in quanto l’attività di captazione, registrazione e memorizzazione delle comunicazioni era stata interamente compiuta sul territorio straniero.

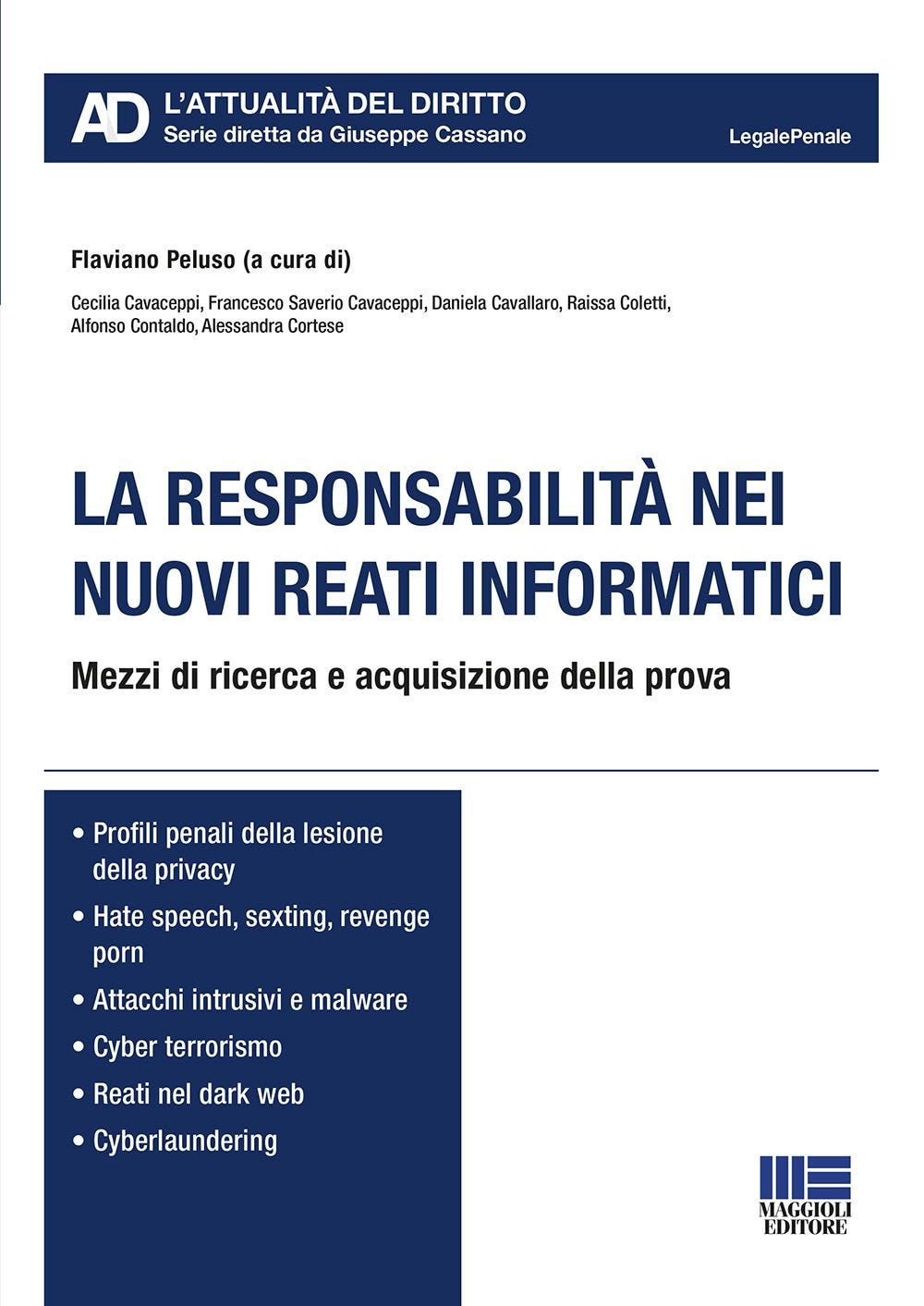

Volume consigliato

La responsabilità nei nuovi reati informatici

L’opera si pone quale strumento di analisi dei nuovi reati informatici e delle metodologie investigative, analizzando i diversi mezzi di ricerca e di acquisizione della prova informatica.Attraverso un’analisi sistematica, il volume affronta le singole fattispecie, ponendo l’attenzione sulle modalità di ricerca della prova e aiutando il professionista nell’individuazione degli elementi che costituiscono la responsabilità penale dell’autore del reato.Lo spazio fluido, tipico del web, richiede un’attenzione particolare: quest’opera nasce proprio dall’esigenza di fornire nozioni e azioni di riferimento, che possano guidare l’operatore nel costruire la propria linea difensiva, alla luce delle nuove figure criminose, quali l’hate speech, il sexting, il revenge porn, il cyber terrorismo e il cyberlaundering.A completamento della trattazione, nella seconda parte, il volume affronta le diverse metodologie investigative, nonché le tecniche forensi di acquisizione e conservazione della prova informatica.In tal modo, il testo si pone quale valido strumento per il professionista che debba fornire la prova della consumazione di reati informatici.Flaviano PelusoAvvocato in Roma. È Professore a contratto di scienze giuridiche medico-legali, presso la facoltà di Medicina dell’Università La Sapienza, di abilità informatiche presso le facoltà di Economia, Psicologia e Lettere dell’Università La Sapienza, nonché d’informatica ed elaborazione dati e di idoneità informatica presso l’Università della Tuscia. È autore di libri, articoli e note a sentenza nonché curatore di libri in materia di diritto dell’informatica e di informatica forense.Cecilia CavaceppiGiudice del Tribunale di Latina applicata attualmente al Tribunale di Napoli. È dottore di ricerca in diritto amministrativo presso la Luiss Guido Carli.Francesco Saverio CavaceppiAvvocato del Foro di Roma, Professore a contratto di informatica ed elaborazione dati presso l’Università della Tuscia e docente di informatica giuridica presso la Scuola di Specializzazione per le Professioni Legali “Migliorini” dell’Università di Perugia.Daniela CavallaroAvvocato del Foro di Velletri e Data Protection Officer presso l’Agenzia di Stampa Nazionale; ha conseguito il master in Diritto dell’informatica presso l’Università degli Studi di Roma La Sapienza, ha conseguito i certificati di European Privacy Expert, Valutatore Privacy (UNI 11697:2017) e Auditor ISDP 10003.Raissa ColettiConsulente in Institutional & Corporate Communication. Ha conseguito il master in Human Resource management & Digital Skills.Alfonso ContaldoProfessore a contratto di diritto dell’informazione e della comunicazione digitale nell’Accademia delle Belle Arti di Roma, dottore di ricerca in informatica giuridica presso l’Università degli Studi di Roma La Sapienza. È autore di monografie, articoli, note e contributi in collettanei in materia di diritto dell’informazione e dell’informatica e di informatica giudiziaria.Alessandra CorteseAssistente Giudiziario presso la Procura Generale della Repubblica di Venezia, è laureata in giurisprudenza presso l’Università di Messina, ha conseguito il master di 2° livello in Diritto dell’informatica presso l’Università La Sapienza, è abilitata all’esercizio della professione forense, è socia ANORC, è iscritta nel registro dei Professionisti della Privacy. È autrice di alcuni articoli di diritto dell’informatica.

Alfonso Contaldo, Flaviano Peluso (a cura di), Cecilia Cavaceppi, Francesco Saverio Cavaceppi, Daniela Cavallaro, Raissa Coletti, Alessandra Cortese | 2020 Maggioli Editore

28.00 € 26.60 €

4. I precedenti richiamati.

Nell’addivenire ad una decisione i giudici di legittimità mutuano il principio di diritto sancito in una precedente pronuncia[10] secondo cui l’intercettazione di comunicazioni tra presenti eseguita a bordo di una autovettura attraverso una microspia installata nel territorio nazionale, dove si svolge altresì l’attività di captazione, non richiede l’attivazione di una rogatoria per il solo fatto che il suddetto veicolo si sposti anche in territorio straniero ed ivi si svolgano alcune delle conversazioni intercettate.

Con specifico riferimento alle operazioni di intercettazione relative ad un’utenza telefonica mobile, la giurisprudenza ha peraltro chiarito che non rileva, al fine della individuazione della giurisdizione competente, il luogo dove sia in uso il relativo apparecchio, bensì esclusivamente la nazionalità dell’utenza, essendo tali apparecchi soggetti alla regolamentazione tecnica e giuridica dello Stato cui appartiene l’ente gestore del servizio. Ne consegue che non è necessario esperire una rogatoria internazionale, se le operazioni di intercettazione di un’utenza mobile nazionale in uso all’estero possono essere svolte interamente nel territorio dello Stato[11].

Se ne deduce che la procedura di cui agli artt. 727 ss. c.p.p. attiene, infatti, esclusivamente agli interventi che devono essere necessariamente compiuti dall’autorità giudiziaria straniera e che, quindi, richiedono l’esercizio della sovranità propria dello Stato estero.

Di conseguenza, per un’attività autorizzata ed eseguita in Italia secondo le regole del codice di rito, non è ipotizzabile una rogatoria.

Le procedure di rogatoria, in altre parole, sarebbero necessarie soltanto nel caso di intercettazione da eseguirsi integralmente in territorio estero.

In definitiva, l’eventuale limitazione, in termini di utilizzabilità, delle intercettazioni ambientali effettuate su un veicolo mobile per il solo fatto che si sia trasferito in Paesi stranieri, comporterebbe una completa frustrazione delle esigenze investigative ingiustificata.

Affermazione che acquista ancor più senso se si considera l’impossibilità per l’autorità giudiziaria di prevedere gli spostamenti futuri, compresi quelli su territori esteri, del veicolo controllato.

Questo indirizzo interpretativo è stato ribadito più di recente dalla Prima sezione della Cassazione, la quale ha sostenuto[12] che ai fini della legittimità dell’intercettazione ambientale in un’autovettura che dall’Italia si sposti all’estero, e viceversa, è sufficiente che l’attività di apposizione della microspia o di altra apparecchiatura per la captazione delle conversazioni avvenga in territorio italiano, che l’ascolto sia regolarmente autorizzato dall’autorità giudiziaria italiana e che la registrazione si svolga e venga verbalizzata in Italia, con la formazione di supporti che vengono conservati presso la Procura della Repubblica.

5. La decisione della Corte.

Sulla scorta delle citate coordinate interpretative, la Corte è giunta alla conclusione secondo cui l’atto investigativo risulta, nel caso di specie, compiuto sul territorio italiano, sulla base del dato secondo cui i sistemi di captazione in discorso sono costituiti, oltre che dal trojan in sé che viene inoculato, anche dalle piattaforme necessarie per il loro funzionamento, le quali ne consentono il controllo e la gestione da remoto. I dati captati, infatti, vengono trasmessi per mezzo della rete internet ad un altro sistema informatico in uso agli investigatori.

Più precisamente, sul punto la giurisprudenza ha sottolineato[13] che condizione necessaria per l’utilizzabilità delle intercettazioni è che l’attività di registrazione – che, sulla base delle tecnologie attualmente in uso, consiste nella immissione dei dati captati in una memoria informatica centralizzata – avvenga nei locali della Procura della Repubblica, che è il primo ed unico luogo di memorizzazione del dato, mediante l’utilizzo di impianti ivi esistenti.

Pertanto, si potrebbe ritenere che l’art. 268, comma 3, c.p.p. subordini l’utilizzabilità delle intercettazioni alla condizione del riversamento dei file audio nel server dell’Ufficio requirente, mentre non rileva che negli stessi locali vengano successivamente svolte anche le ulteriori attività di ascolto, verbalizzazione ed eventuale riproduzione dei dati così registrati, che possono dunque essere eseguite in remoto presso gli uffici della polizia giudiziaria[14].

Alla luce delle considerazioni suesposte i giudici hanno ritenuto che, nella specie, la registrazione delle conversazioni tramite wifi sito in Canada abbia costituito una fase intermedia di una più ampia attività di captazione, le cui fasi iniziale e conclusiva si svolgevano sul territorio italiano in quanto il trojan è stato installato in Italia e la captazione, nei suoi sviluppi finali, è avvenuta in Italia attraverso le centrali di ricezione facenti capo alla Procura di Reggio Calabria.

I giudici hanno dunque escluso che il solo fatto che le conversazioni siano state eseguite (in parte) all’estero e ivi temporaneamente registrate tramite wi-fi locale possa determinare l’inutilizzabilità della intercettazione per difetto di rogatoria.

La Corte, peraltro, non manca di cogliere, e rimarcare[15], la natura di per sé itinerante dello strumento dell’intercettazione ambientale mediante captatore informatico, che segue il soggetto interessato in tutti i suoi spostamenti nello spazio.

Inoltre, i moderni mezzi di trasporto permettono di collegare tutte le aree del pianete con una rapidità e velocità, nonché accessibilità, inedite, che renderebbero materialmente impossibile per l’autorità giudiziaria procedente conoscere il luogo ove si potrebbe venire a trovare il soggetto titolare dell’utenza su cui è stato inoculato il captatore, rendendo di conseguenza impossibile il suo attivarsi per la richiesta di rogatoria, neppure con l’urgenza e secondo le modalità di cui all’art. 727, comma 5, c.p.p.

6. Un istituto che richiede chiarezza.

Come evidenziato in apertura, l’avanzata delle nuove tecnologie è inarrestabile e continuerà ad incidere radicalmente sulla realtà, offrendo dispositivi sempre più sofisticati che accompagneranno gli individui in ogni momento della propria esistenza. In dottrina si è parlato con riferimento ai device di, appunto, “centro motore”[16] per la gestione dei propri interessi.

I vantaggi pratici che una simile evoluzione tecnologica determina sono di quotidiana evidenza.

Peraltro, per quel che qui interessa, non si può non rilevare come detti dispositivi costituiscano “il principale contenitore di frammenti di vita e di dati sensibili, degli spostamenti e dei contatti di ognuno di noi”[17] che, dal punto di vista investigativo rappresentano una “miniera d’oro”. Non a caso, nell’odierno contesto di avanzamento della tecnica, si tende a fare ricorso alle intercettazioni effettuate tramite captatori informatici con sempre maggiore frequenza.

Tuttavia, come si è visto, l’intercettazione di conversazioni, e-mail e comunicazioni via internet, l’acquisizione dei dati esterni alle comunicazioni, la sorveglianza strategica e la sorveglianza via GPS comportano significative ingerenze nella vita privata.

Dunque, non potendosi pensare di escludere, viste le loro potenzialità, l’utilizzo degli strumenti di captazione dall’ambito delle indagini penali, si pone l’esigenza di bilanciarne l’utilizzo con la necessità di salvaguardare il diritto alla riservatezza. Occorre cioè procedere ad un corretto e puntuale – che ad oggi ancora manca[18] – inquadramento normativo dei captatori informatici, sì da garantirne la compatibilità, specialmente in termini di garanzie offerte, con il sistema processuale penale.

Sull’importanza di fare chiarezza in merito allo strumento delle intercettazioni si è espressa anche la giurisprudenza europea. La Corte EDU, a tal proposito, ha affermato che la regolamentazione delle intercettazioni è compatibile con la preminenza del diritto necessaria in una società democratica solo se garantisce una protezione adeguata contro il pericolo di arbìtri lesivi della riservatezza, dovendone disciplinare in modo sufficientemente preciso i limiti, le ragioni giustificatrici e le modalità di acquisizione, le categorie di persone assoggettabili al mezzo di ricerca della prova, la natura dei reati che vi possano dare luogo, l’indipendenza dell’organo deputato ad autorizzare lo strumento investigativo e le precauzioni da osservare per garantire la privacy degli interlocutori che siano casualmente attinti dalle captazioni senza aver alcun collegamento con l’oggetto delle indagini in corso[19].

L’ art. 8 CEDU, infatti, sancisce il diritto di ogni persona al rispetto della vita privata familiare, del suo domicilio e della sua corrispondenza.

Proprio l’art. 8 CEDU ha finito per rappresentare uno dei principali parametri di riferimento nella materia delle intercettazioni, specie nell’individuazioni dei limiti al loro utilizzo, perché dopo aver individuato quale regola generale il divieto per le autorità pubbliche di ingerire nell’esercizio dei diritti in esso consacrati, individua anche le ipotesi di deroga a questo divieto[20].

Le intercettazioni sono dunque legittime solo se giustificate in base ai parametri indicati nell’ articolo 8 § 2 CEDU, cioè la legalità, la legittimità dell’obiettivo perseguito, la necessità e la proporzionalità rispetto agli obiettivi che si intendono perseguire[21].

Proprio nella direzione del rispetto di questi criteri si muove la pronuncia in esame che, sostenendo la tesi dell’utilizzabilità delle captazioni effettuate a mezzo trojan all’estero senza necessità di attivare un’apposita procedura di rogatoria, permette di far luce sulla questione del rapporto fra autorità giudiziarie, nazionali e straniere.

Nell’attesa di una regolamentazione puntuale della materia da parte del legislatore, non si può quindi far altro che apprezzare la costante opera di interpretazione che la Suprema corte svolge, permettendo di inserire con coerenza l’istituto delle intercettazioni nel complesso sistema dell’ordinamento processuale penale.

Volume consigliato

La responsabilità nei nuovi reati informatici

L’opera si pone quale strumento di analisi dei nuovi reati informatici e delle metodologie investigative, analizzando i diversi mezzi di ricerca e di acquisizione della prova informatica.Attraverso un’analisi sistematica, il volume affronta le singole fattispecie, ponendo l’attenzione sulle modalità di ricerca della prova e aiutando il professionista nell’individuazione degli elementi che costituiscono la responsabilità penale dell’autore del reato.Lo spazio fluido, tipico del web, richiede un’attenzione particolare: quest’opera nasce proprio dall’esigenza di fornire nozioni e azioni di riferimento, che possano guidare l’operatore nel costruire la propria linea difensiva, alla luce delle nuove figure criminose, quali l’hate speech, il sexting, il revenge porn, il cyber terrorismo e il cyberlaundering.A completamento della trattazione, nella seconda parte, il volume affronta le diverse metodologie investigative, nonché le tecniche forensi di acquisizione e conservazione della prova informatica.In tal modo, il testo si pone quale valido strumento per il professionista che debba fornire la prova della consumazione di reati informatici.Flaviano PelusoAvvocato in Roma. È Professore a contratto di scienze giuridiche medico-legali, presso la facoltà di Medicina dell’Università La Sapienza, di abilità informatiche presso le facoltà di Economia, Psicologia e Lettere dell’Università La Sapienza, nonché d’informatica ed elaborazione dati e di idoneità informatica presso l’Università della Tuscia. È autore di libri, articoli e note a sentenza nonché curatore di libri in materia di diritto dell’informatica e di informatica forense.Cecilia CavaceppiGiudice del Tribunale di Latina applicata attualmente al Tribunale di Napoli. È dottore di ricerca in diritto amministrativo presso la Luiss Guido Carli.Francesco Saverio CavaceppiAvvocato del Foro di Roma, Professore a contratto di informatica ed elaborazione dati presso l’Università della Tuscia e docente di informatica giuridica presso la Scuola di Specializzazione per le Professioni Legali “Migliorini” dell’Università di Perugia.Daniela CavallaroAvvocato del Foro di Velletri e Data Protection Officer presso l’Agenzia di Stampa Nazionale; ha conseguito il master in Diritto dell’informatica presso l’Università degli Studi di Roma La Sapienza, ha conseguito i certificati di European Privacy Expert, Valutatore Privacy (UNI 11697:2017) e Auditor ISDP 10003.Raissa ColettiConsulente in Institutional & Corporate Communication. Ha conseguito il master in Human Resource management & Digital Skills.Alfonso ContaldoProfessore a contratto di diritto dell’informazione e della comunicazione digitale nell’Accademia delle Belle Arti di Roma, dottore di ricerca in informatica giuridica presso l’Università degli Studi di Roma La Sapienza. È autore di monografie, articoli, note e contributi in collettanei in materia di diritto dell’informazione e dell’informatica e di informatica giudiziaria.Alessandra CorteseAssistente Giudiziario presso la Procura Generale della Repubblica di Venezia, è laureata in giurisprudenza presso l’Università di Messina, ha conseguito il master di 2° livello in Diritto dell’informatica presso l’Università La Sapienza, è abilitata all’esercizio della professione forense, è socia ANORC, è iscritta nel registro dei Professionisti della Privacy. È autrice di alcuni articoli di diritto dell’informatica.

Alfonso Contaldo, Flaviano Peluso (a cura di), Cecilia Cavaceppi, Francesco Saverio Cavaceppi, Daniela Cavallaro, Raissa Coletti, Alessandra Cortese | 2020 Maggioli Editore

28.00 € 26.60 €

Note

[1] Sul tema degli effetti causati dai nuovi strumenti tecnologici sul procedimento penale, si segnala l’interessante contributo di C. CESARI, Editoriale. L’impatto delle nuove tecnologie sulla giustizia penale: un orizzonte denso di incognite, in Revista brasileira de direito processual penal, Porto Alegre, vol. 4, n. 3, p. 1167-1188, set./dez. 2019.

[2] Così chiamato già dalle prime sentenze che si sono confrontate con detto strumento: v., ex multis, Cass. Pen., Sez. 5, 29/05/2010 (ud. 14/10/2009) n. 16556, Virruso. Altra pronuncia, cfr. Cass. Pen., Sez. 6, 26/05/2015 (ud. 26/05/2015) n. 27100, Musumeci, lo aveva invece denominato “agente intrusore”.

[3] Per una trattazione più approfondita delle modalità di funzionamento del trojan, si rinvia a (a cura di) M. C. FALCHI, Captatore informatico: i rischi di una mancata puntuale regolamentazione, in www.iusinitinere.it. Qui si precisa che “Quello dell’inoculazione è il momento più critico, in quanto il malware deve essere installato con la necessaria ancorché inconsapevole collaborazione del proprietario del device, il quale ignaro aggiorna il software, scarica una app, apre un file ricevuto via e-mail e di fatto spiana la strada per l’introduzione del captatore”; e ancora, “Sono essenzialmente due le modalità attraverso le quali può svolgersi l’attività investigativa mediante l’uso del captatore: la online search che consente la copia totale o parziale dei dati e delle informazioni contenute sul dispositivo, e la online surveillance che consente invece di “catturare” i dati dinamici, quindi di monitorare in presa diretta ed in tempo reale tutte le attività svolte dall’indagato.”

[4] Per una completa individuazione delle ipotesi delittuose che legittimano l’utilizzo del captatore informatico, si rimanda alla Relazione n. 35/2020 La legge 28 febbraio 2020, n. 7, conversione in legge con modificazioni del decreto legge 30 dicembre 2019, n. 161, Modifiche urgenti alla disciplina delle intercettazioni di conversazioni o comunicazioni dell’Ufficio del Massimario e del Ruolo, Servizio Penale, della Corte Suprema di Cassazione.

[5] Cfr. (a cura di) G. DELLA MONICA, Rogatorie, Diritto on line 2016, in www.treccani.it.

[6] Si vedano, ad esempio, gli artt. 203 c.p.c., 294, comma 5, 370 commi 3 e 4, 398 comma 5 c.p.p.

[7] Si segnala, per un’analisi più dettagliata dei profili teorici e pratici della rogatoria internazionale, V. D’AGOSTINO, La cooperazione giudiziaria in materia penale, consultabile in www.associazionemagistrati.it.

[8] Cfr. Cass. Pen., Sez. 6, 04/03/1994 (ud. 19/11/1993) n. 2686.

[9] Cfr. Cass. Pen., Sez. 6, 09/11/2012 (ud. 24/04/2012) n. 43534, in cui i giudici di legittimità sostengono che “In materia di rogatoria internazionale, l’atto istruttorio assunto all’estero è inutilizzabile solo quando venga prospettata l’assenza nell’ordinamento dello Stato richiesto di una normativa a tutela delle garanzie difensive, non anche quando si contesti la mera inosservanza delle regole dettate dal codice di rito dello Stato italiano richiedente”. Ma ancora, si vedano, ex multis, Cass. Pen., Sez. 6, 17/12/2010 (ud. 01/12/2010) n. 44488; Cass. Pen., Sez. 1, 12/12/2005 (ud. 07/10/2005) n. 45103.

[10] Cfr. Cass. Pen., Sez. 2, 30/11/2016 (ud. 04/11/2016) n. 51034.

[11] In questi termini Cass. Pen., sez. 4, 07/06/2005, n. 232080, Mercado Vasquez. Per vero, in altra e più risalente pronuncia (v. Cass. Pen., Sez. 4, 06/11/2007, n.8588), la stessa Quarta sezione aveva già affermato che l’intercettazione di comunicazioni tra presenti seguita a bordo di una autovettura attraverso una microspia installata nel territorio nazionale, dove si svolge altresì l’attività di captazione, non richiede l’attivazione di una rogatoria per il solo fatto che il suddetto veicolo si sposti anche in territorio straniero ed ivi si svolgano alcune delle conversazioni intercettate.

[12] Cfr. Cass. Pen., Sez. 1, 24/07/2018 (ud. 23/03/2018), n.35212.

[13] Cfr. Cass. Pen., Sez. Un., 23/09/2008 (ud. 26/06/2008) n. 36359.

[14] Ibid.

[15] Come già aveva evidenziato da Cass. Pen., Sez. Un., 01/07/2016 (ud. 28/04/2016) n. 26889, Scurato.

[16] L. LUPÁRIA, Computer crimes e procedimento penale, in Trattato di procedura penale, vol. VII, a cura di G. Garuti, Torino, 2011, 374 ss.

[17] F. GIUNCHEDI, Le malpractices nella digital forensics. Quali conseguenze sull’inutilizzabilità del dato informatico?, in AP, 2013 (3), 821 ss.

[18]L’ordinamento giuridico italiano non fornisce una definizione dell’istituto delle intercettazioni, limitandosi a distinguere tra intercettazioni delle comunicazioni telefoniche (art. 266, comma 1 c.p.p.), informatiche o telematiche (art. 266-bis c.p.p.) e ambientali (art. 266, comma 2 c.p.p. ), individuando i limiti di ammissibilità (art. 266 c.p.p.), i presupposti e le forme del provvedimento (art. 267 c.p.p.), le modalità di esecuzione, nonché l’utilizzabilità dei risultati nello stesso o in altri procedimenti (artt. 270, 271 c.p.p.).

[19] Cfr., ex multis, Corte EDU, 10/04/2007, Panarisi c. Italia; Corte EDU, Sez. 4, 10/02/2009, Iordachi c. Moldavia.

[20] L’art. 8 CEDU recita:

- Ogni persona ha diritto al rispetto della propria vita privata e familiare, del proprio domicilio e della propria corrispondenza.

- Non può esservi ingerenza di una autorità pubblica nell’esercizio di tale diritto a meno che tale ingerenza sia prevista dalla legge e costituisca una misura che, in una società democratica, è necessaria alla sicurezza nazionale, alla pubblica sicurezza, al benessere economico del paese, alla difesa dell’ordine e alla prevenzione dei reati, alla protezione della salute o della morale, o alla protezione dei diritti e delle libertà altrui.

[21] Sul punto, cfr. Corte EDU, 10 febbraio 2009, Iordachi c. Moldavia; Corte EDU, 9 gennaio 2001, Natoli c. Italia; Corte EDU, 23 settembre 1998, McLeod c. Regno Unito.

Scrivi un commento

Accedi per poter inserire un commento